El ataque de amplificación de DNS es un problema más común de lo que muchos creen. Pero, ¿de qué se trata realmente este inconveniente? En las siguientes líneas, te enseñaremos a reconocerlo, y también a poder evitarlo.

Lo primero que tienes que tener en cuenta es que amplificación de DNS es un ataque de denegación de servicio distribuido, de los que se conocen como ataques DDoS. En estos casos, lo que ocurre normalmente es que un atacante externo aprovecha las vulnerabilidades en los servidores DNS de nuestra PC, transformando pequeños procesos en cargas mucho más grandes, hasta que consigue derribar el servidor de la víctima, nosotros.

La amplificación de DNS es un tipo de ataque espejo que manipula los DNS de acceso público, convirtiéndolos en el objetivo de una gran cantidad de paquetes UDP, un protocolo que no comprueba los datos que llegan al host de recepción. Mediante distintas técnicas depuradas, el ciberdelincuente puede aumentar el tamaño de esos paquetes UPD, volviéndolos tan pesados que resultan capaces de echar abajo hasta las estructuras de Internet más sólidas.

Descripción detallada del ataque

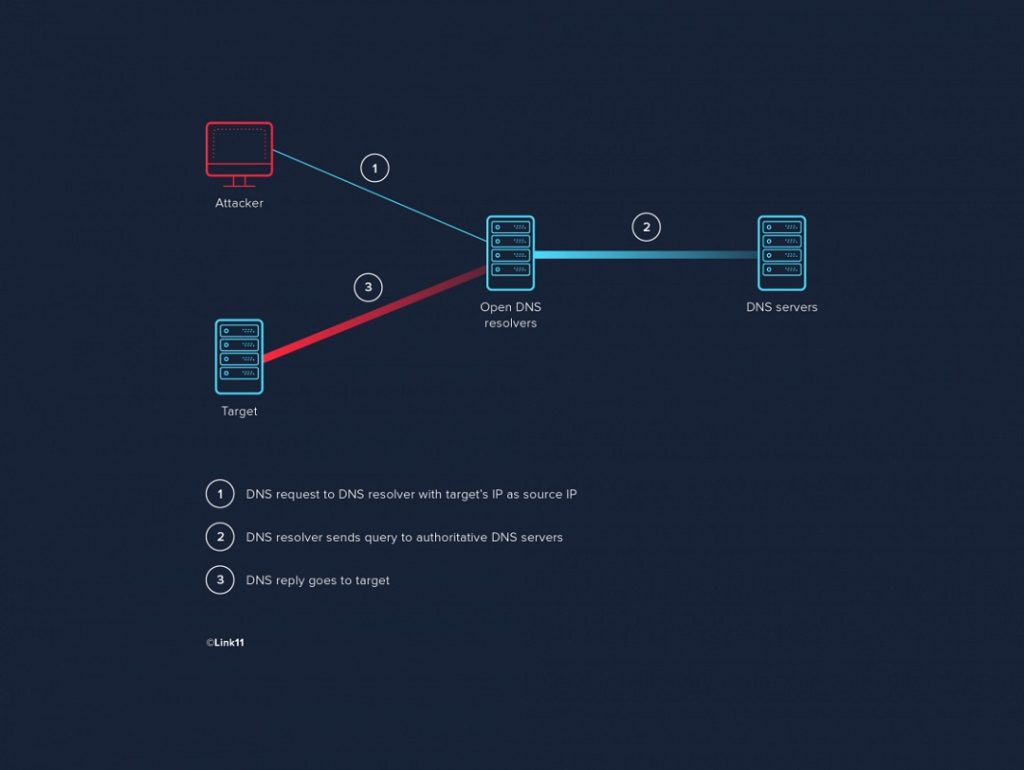

La amplificación de DNS, al igual que otros ataques de amplificación, se encuadra dentro de los ataques de reflexión. Particularmente en este caso, se produce una duplicación como consecuencia de una respuesta del sistema de resolución de DNS a una dirección IP falsificada. Al repetir esta acción varias veces, la red de la víctima puede llegar a derrumbarse por completo, dado que no es capaz de hacer frente al número incontrolado de respuestas de DNS.

Pero el verdadero riesgo es que más tarde llegan lo que se conoce como contraataques. Éste es el término que se emplea para esas circunstancias en las que la respuesta del servidor no coincide con la solicitud de paquete enviada.

A su vez, existen protocolos como los DNS EDNS0 o DNSSEC que aumentan el tamaño de los mensajes, de nuevo amplificando los ataques. Y están las consultas generales, que devuelven toneladas de información sobre DNS.

Todos estos métodos que mencionamos pueden ser fácilmente configurados por un ataque a través de una solicitud de DNS. Un mensaje de 60 bytes puede regresar convertido en uno de 4000 bytes, lo que le habrá multiplicado por casi siete veces. Por tanto, la cantidad de tráfico que recibe el servidor de destino se habrá ido hasta las nubes, y el agotamiento de los recursos del servidor será únicamente una cuestión de tiempo.

Finalmente, los ataques de amplificación de DNS a menudo reenvían las solicitudes de DNS a través de una o más redes de bots. Con el paso del tiempo, se han vuelto mucho más efectivos en su propósito y menos descifrables los orígenes de la amenaza. Por ende, descubrir el carácter del ataque es una misión casi imposible.

¿Cómo minimizar el impacto del ataque de amplificación de DNS?

Llegados a este punto, estamos convencidos de que estarás preguntándote cuáles son las oportunidades que tienes de prevenir una ataque de esta clase. Pues bien, entre las mecánicas más habituales que se recomiendan para prevenir o mitigar los efectos de los ataques de amplificación de DNS, tenemos algunas como el ajustar los servidores DNS, bloquear los servidores DNS que estén en riesgo, y varias configuraciones más.

Ahora bien, no está de más aclarar que estos trucos no borran las fuentes de los ataques, ni reducen la carga que pueda haber alcanzado la red ni nada de eso. Además, bloquear todo el tráfico de servidores recursivos abiertos puede frustrar los intentos legítimos de comunicación de DNS. Por esta razón, ciertas organizaciones y empresas disponen de servidores abiertos recursivos para que sus empleados resuelvan los conflictos desde entornos seguros.