Meltdown y Spectre son vulnerabilidades diseñadas en los procesadores modernos que permiten a los atacantes leer la memoria virtual de forma arbitraria. Lo que esto significa es que los atacantes pueden leer la memoria de los sistemas informáticos para robar contraseñas y otros datos confidenciales.

Los investigadores que encontraron el error identificaron tres variantes de él. Las primeras dos variantes, «bypass de comprobación de límites» e «inyección de destino de rama», se denominan Spectre. La última, «carga de caché de datos no autorizada», bajo el nombre Meltdown. Ambas vulnerabilidades se describen en el sitio web oficial de Meltdownattack. Los documentos de investigación también están vinculados en el sitio web.

Los procesadores afectados son Intel, AMD, ARM. Así como los sistemas operativos y otros programas de software.

Así pues, Microsoft lanzó ayer una actualización del sistema operativo para abordar el problema. Sin embargo, se requiere que el firmware del hardware y otros programas de software se actualicen para proteger contra las vulnerabilidades. Mozilla sacó una solución para Firefox 57, y los parches para las últimas versiones de Edge e Internet Explorer ya están disponibles. Google aplicará parches a Chrome cuando Chrome 64.

Meltdown y Spectre: ¿Cómo proteger a mi ordenador?

Aquí está lo que tú necesitas hacer:

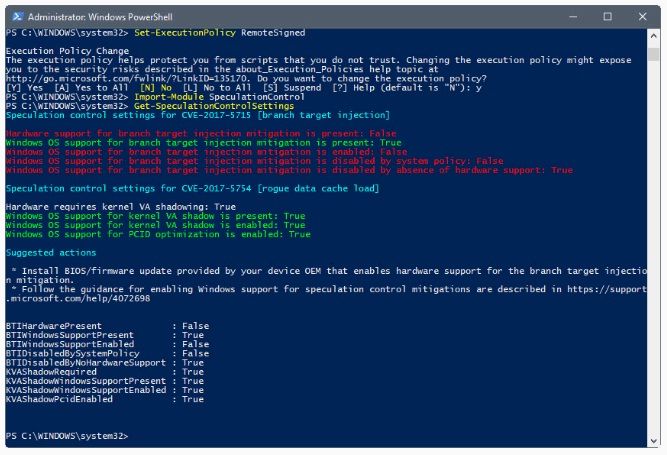

- Carga un indicador elevado de PowerShell. Toca la tecla de Windows, escribe PowerShell. Mantén presionada la tecla Mayús y la tecla Ctrl y selecciona la entrada de PowerShell para cargarlo.

- Tipo Install-Module SpeculationControl.

- Puedes obtener un mensaje indicando que «se requiere que el proveedor de NuGet continúe». Selecciona «Y «para aceptar esto.

- Puedes recibir un aviso que indique que estás instalando un «repositorio que no es de confianza». Elige «Y» para continuar.

- Escriba Import-Module SpeculationControl.

- Puedes recibir un mensaje de error que indique que «ejecutar scripts» está deshabilitado. Si lo hace, escribe Set-ExecutionPolicy RemoteSigned. Repite el comando Import-Module SpeculationControl.

- Escribe Get-SpeculationControlSettings.

Consejo: Puedes restaurar la configuración predeterminada de ExecutionPolicy ejecutando el comando Set-ExecutionPolicy Default.

El script de PowerShell muestra información sobre la vulnerabilidad y las mitigaciones disponibles (instaladas) en este punto.

Es un poco difícil de leer, pero «verdadero» significa que la protección está disponible mientras que «falso» que no se ha activado nada en absoluto. Si ya instalaste el parche de Windows de ayer, deberías ver algunos listados «verdaderos» allí.

Finalmente, la secuencia de comandos enumera las acciones sugeridas para mitigar los problemas que aún están activos. Se requiere instalar una actualización de BIOS / firmware para abordarlos. Este procedimiento de instalación depende netamente del fabricante.

¿Tienes alguna pregunta o problema relacionado con el tema del artículo? Queremos ayudarte.

Deja un comentario con tu problema o pregunta. Leemos y respondemos todos los comentarios, aunque a veces podamos tardar un poco debido al volumen que recibimos. Además, si tu consulta inspira la escritura de un artículo, te notificaremos por email cuando lo publiquemos.

*Moderamos los comentarios para evitar spam.

¡Gracias por enriquecer nuestra comunidad con tu participación!