Cuando se trata de la Respuesta a incidentes, rápidamente queda en evidencia la necesidad de un plan bien definido para garantizar el mínimo riesgo, daño, tiempo de recuperación y coste. ¿Qué debemos tener en cuenta?

Definiendo la Respuesta a incidentes

La Respuesta a incidentes (IR) es un enfoque sistemático para ayudar a los equipos de TI a estar preparados y planificar los pasos a seguir en estas circunstancias, que incluyen una interrupción del servicio, una violación de la seguridad de una organización o un ciberataque. Ninguna organización es completamente inmune a los incidentes de TI, en particular los incidentes de seguridad, dada la situación actual de trabajo remoto adoptada por las empresas.

Cuando los incidentes de seguridad golpean, golpean con fuerza, causando destrucción de datos, violando la confidencialidad e induciendo pérdidas significativas en términos de productividad y económicas, lo que implica un gran esfuerzo para recuperarse. Sin embargo, con un plan constructivo de IR, es posible manejar estas situaciones con mayor eficacia y restablecer la normalidad más rápidamente. El informe Cost of a Data Breach Report de Ponemon confirma que las organizaciones con un sólido plan de IR de seguridad han reducido los costes provocados por incidentes de seguridad en una media de unos 2 millones de dólares.

Por lo tanto, las organizaciones deben considerar un plan de IR bien definido y su curso de acción como una prioridad, y diseñar un proceso de IR que defina qué es un incidente para su empresa, crear un equipo de respuesta a incidentes con roles y capacitarlos más temprano que tarde.

Comprender las fases de la Respuesta a incidentes

El enfoque con el que una organización responde a un incidente, conocido como procedimiento de respuesta, tiene una influencia significativa en las secuelas del incidente. Por lo general, el proceso de respuesta a incidentes comienza con el establecimiento del plan de IR, hecho a medida para su organización y su funcionamiento, y delegando roles y responsabilidades al equipo de respuesta a incidentes. Las siguientes son las diferentes fases de la respuesta a incidentes para un incidente de seguridad, según el Instituto Nacional de Estándares y Tecnología (NIST).

Preparación

La preparación es la fase más crucial de la respuesta a incidentes. La elaboración de una estrategia, su documentación, la creación de un equipo de respuesta a incidentes, la designación de funciones y responsabilidades, la comunicación y la formación adecuadas y la adquisición del software y el hardware necesarios forman parte del plan de respuesta a incidentes y de la preparación para una violación de la seguridad.

Detección y análisis

En esta fase es cuando tiene lugar la verdadera IR, empezando por la identificación y notificación de los incidentes de seguridad. Esto lleva a la cuestión de quién notifica un incidente y cómo lo hace.

Todos los miembros de la organización deben conocer el plan de IR establecido, y deben informar de las violaciones de seguridad tan pronto como sospechen de ellas. También es importante poner al tanto a los clientes sobre el plan de IR para que estén atentos. Tanto los empleados como los clientes deben informar de los problemas de seguridad que detecten en su entorno de trabajo. A continuación se presentan algunos escenarios en los que el problema no debe ser ignorado, y debe ser reportado tan pronto como sea posible para una respuesta rápida.

- Clientes que informan de problemas de seguridad a los canales de soporte de la organización

- Amenazas a los datos de los clientes por problemas de seguridad detectados internamente

- Alertas de seguridad activadas por sistemas de detección de intrusos y herramientas de supervisión

- Comunicaciones por correo electrónico que puedan contener virus

- Detección de malware en cualquiera de los dispositivos de la organización

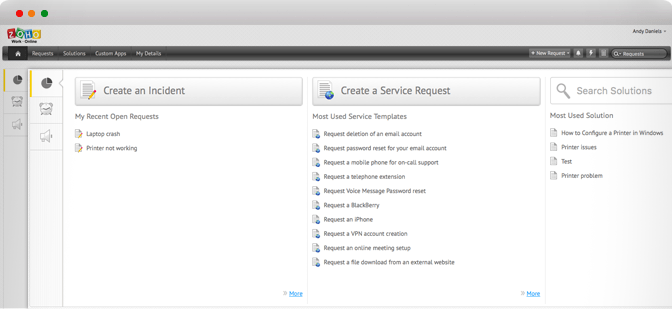

Cuando un empleado detecta un incidente de seguridad, debe informar al equipo de IR. La organización debe alistar diferentes modos a través de los cuales se pueden detectar los incidentes de seguridad, como los formularios web en el Portal de Autoservicio, los correos electrónicos, los chats, las llamadas telefónicas, los espacios de trabajo digitales colaborativos, incluyendo Microsoft Teams, y más. Esto debe estar claramente definido como parte del plan de IR, y publicado para los empleados y clientes.

El NIST enumera cinco pasos para la fase de detección y análisis:

- Identificar los primeros signos de un incidente de seguridad

- Analizar los signos para diferenciar una amenaza real de una falsa alarma

- Documentar el incidente con todos los hechos y los procedimientos de respuesta pertinentes que deben aplicarse para tratar el problema

- Priorizar el incidente sobre la base de un análisis de impacto, teniendo en cuenta sus efectos en la funcionalidad del negocio y la confidencialidad, y el tiempo y el esfuerzo de respuesta que requiere para la recuperación

- Notificación a los equipos y personas implicadas por parte del equipo de IR, explicando el plan de IR y los pasos a seguir para una rápida recuperación

Contención, erradicación y recuperación

La idea detrás de la fase de contención es poner el incidente bajo control lo antes posible, y detener sus efectos de manera que no cause más daños. Esto requiere identificar los sistemas exactos que están siendo atacados, y mitigar los efectos con las estrategias de contención, erradicación y recuperación de IR. La erradicación del problema puede llevarse a cabo mediante una herramienta eficaz de gestión de incidentes, y la conducción de las resoluciones mediante artículos de conocimiento publicados en la base de conocimiento de la Mesa de Ayuda. Para que se considere que el incidente de seguridad ha dejado de ser una amenaza, debe haber una estrategia de recuperación. Esta fase también incluye la comprobación de los sistemas afectados y su reincorporación al entorno empresarial.

Todas estas estrategias deben basarse en criterios como la gravedad del incidente de seguridad, el estado de los sistemas afectados, el impacto en la empresa, el registro de pruebas y toda la información sobre el incidente, y las herramientas y recursos necesarios para orquestar la estrategia.

Revisión (análisis posterior al incidente)

Es obligatorio celebrar una reunión de retroalimentación y revisión en la que participen el equipo de IR, las autoridades de la organización y todas las personas implicadas en el incidente de seguridad para registrar las lecciones aprendidas y analizar la eficacia del plan de IR y sus estrategias en cada fase. He aquí algunos puntos sobre los que reflexionar durante la fase de revisión:

- La causa raíz del incidente y dónde se produjo

- Si se podría haber evitado el incidente

- La actuación del plan de IR y del equipo de IR

- La eficacia de las estrategias en cada fase

- Tareas que pueden haber quedado en el tintero

- Cualquier paso que hubiera funcionado mejor si se hubiera hecho de otra manera

- La detección de amenazas para evitar incidentes similares en el futuro

Habiendo entendido cómo se debe manejar una respuesta a incidentes, también es importante darse cuenta de que lograr un proceso de IR efectivo puede ser un desafío sin las herramientas adecuadas. Las organizaciones a veces carecen de las habilidades requeridas internamente y necesitan subcontratar a los IR.

Con ServiceDesk Plus gestionas las IR de forma eficaz para garantizar que los daños y el tiempo de inactividad derivados de los incidentes de seguridad sean mínimos. Pruebe ServiceDesk Plus gratis o regístrase para una demostración gratuita con un experto en el producto para más información. ¡Tome el control de sus IR hoy mismo!