No hace falta ser un experto en la materia para saber que existen pocas situaciones más preocupantes que la filtración de datos de un repositorio de código público. Pero, ¿qué sucede concretamente en esos casos?

Lo primero que debemos saber al respecto es que la filtración accidental de información secreta, como por ejemplo nombres de usuario y contraseñas, tokens de API o claves privadas, es una de las peores pesadillas que puede afrontar tanto un desarrollador como un equipo de seguridad. Conscientes de ello, los estafadores escanean constantemente los repositorios de códigos públicos en busca de estos elementos para entrar en los sistemas.

Además, hay que tener en cuenta que, a día de hoy, los códigos están más conectados que nunca antes, por lo que acceder a ellos significa también acceder a otros entornos sensibles, como infraestructuras en la nube, servidores de bases de datos, plataformas de pagos, almacenamientos de archivos, etc.

A continuación, entonces, intentaremos explicar un poco qué ocurre si se filtran datos de un repositorio de código público, y cuáles son las diferentes circunstancias que se van produciendo en un caso así.

Cuando los datos de un repositorio código público se filtran

Como explicábamos, en estas situaciones las consecuencias pueden ser catastróficas en términos de pérdidas económicas y daños a la reputación. Muchos ya no lo recuerdan porque ha pasado tiempo, pero la violación de datos de Uber de 2016 fue producto de que un ingeniero cargara accidentalmente credenciales en un repositorio público de GitHub. Con ello, los ciberdelincuentes pudieron ingresar a las bases de datos y la información confidencial de la firma. En última instancia, aquel episodio se saldó con un desembolso récord, de 148 millones de dólares.

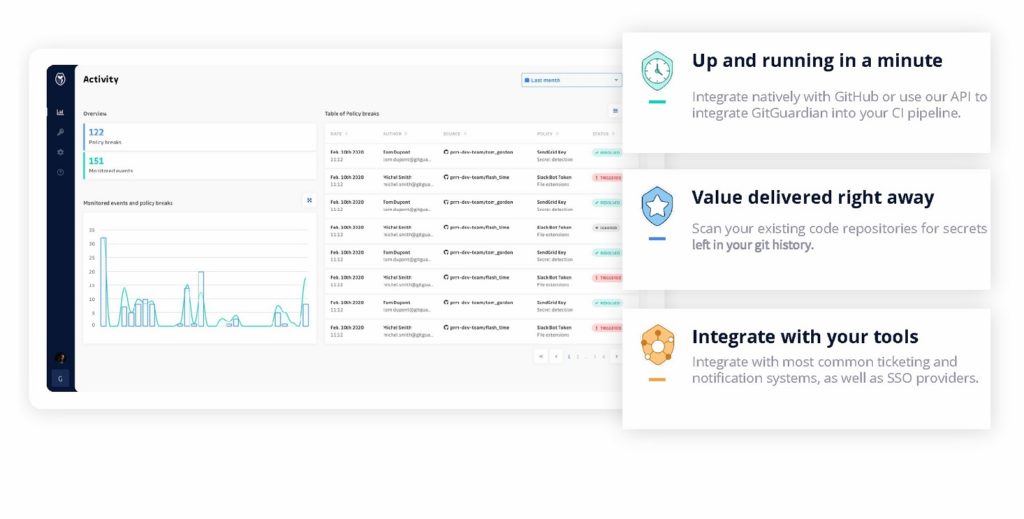

Más allá de otros casos en los que no nos adentraremos en esta ocasión, podemos afirmar que, afortunadamente, estos titulares no son la regla sino la excepción. También hay empresas como Shhgit, que trabajan a diario intentando que estos secretos no sean divulgados. Para ello, analizan los repositorios públicos de GitHub, GitLab y Bitbucket. Estadísticas de esta firma indican que los accesos abiertos están siendo cada vez más comunes.

Códigos desnudos, el camino más corto a recibir un ataque

Expertos han realizado una especie de experimento. Para ello, filtraron deliberadamente credenciales válidas de Amazon AWS a un repositorio público de GitHub. Éstas fueron las elegidas porque son muy buscadas por los espías. Se las utiliza tanto para el envío de SPAM, como para el chantaje. Incluso, más rápido de lo esperado.

Luego de publicar las claves secretas de AWS en un nuevo repositorio de GitHub, atendiendo a ciertos cuidados básicos y desoyendo las recomendaciones prestablecidas por AWSCompromisedKeyQuarantine, estos especialistas recibieron prácticamente de inmediato noticias acerca de un usuario que filtró los datos. En sólo segundos, tenían noticias acerca de una incesante ráfaga de actividad relacionada con SPAM, explotación de hosts, etc.

No mucho más tarde, observaron que había aparecido una instalación básica de Ubuntu con XMRig instalado, un sistema que se utiliza para minar criptomonedas, en particular la denominada Monero.

Acto seguido, otro pirata ingresó a los depósitos y descargó sus contenidos, copiando los archivos de los chats y demás. La tendencia en estas situaciones es que se lleve a cabo una demanda de dinero de algún «profesional» para deshacer el error. Error que él mismo ha provocado, por supuesto. Así funcionan estas extorsiones.

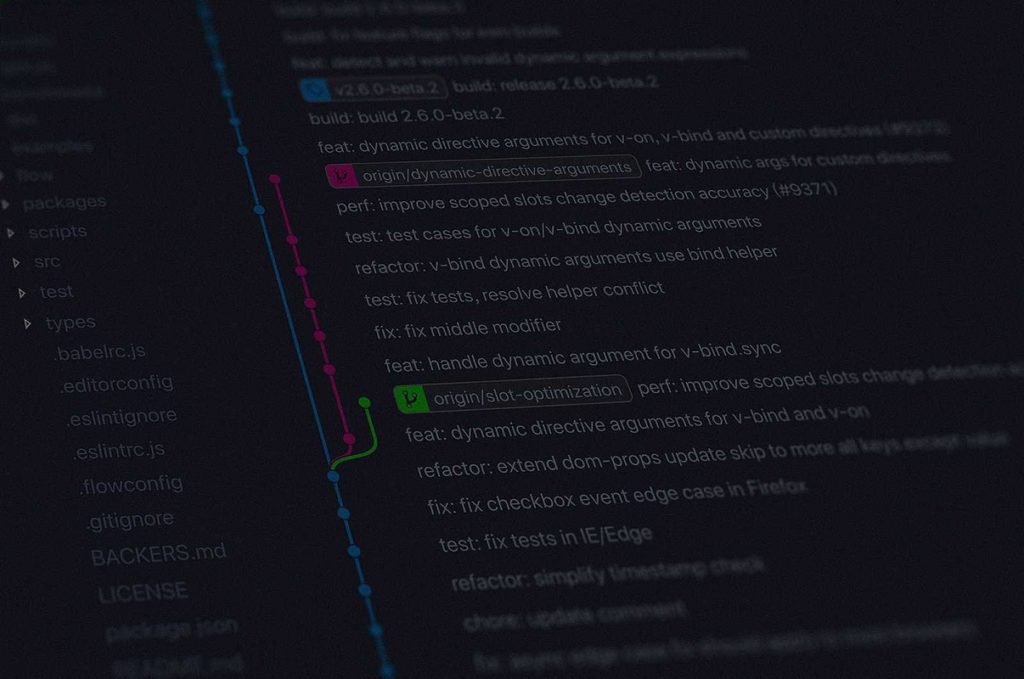

El problema es que, debido al feed en «tiempo real» de GitHub, las personas malintencionadas puede saber acerca de cada modificación en los repositorios, acudiendo inmediatamente a ellos para intentar ingresar al entorno. Todos ellos están atentos de forma constante a esta transmisión para identificar un código nuevo y escanearlo en busca de secretos. Y si bien GitHub retrasa la transmisión 5 minutos, presumiblemente por razones de seguridad, no alcanza.

Conclusiones

Los estafadores están todo el día y toda la noche escaneando repositorios de códigos públicos en busca de sus secretos. Cuentan con tus errores para aprovecharse de ellos y obtener información, que luego intercambian por dinero. Por eso, debes ser absolutamente cuidadoso al respecto y, tal vez, analizar la posibilidad de contratar alguna compañía que se dedique al análisis de tus repositorios, alertándote sobre alguna brecha en ellos.