- Una nueva vulnerabilidad en KeePass permite a los atacantes robar contraseñas maestras en texto sin cifrar desde la memoria de la computadora objetivo.

- El exploit explota un cuadro de texto inseguro, dejando copias remanentes de la contraseña maestra en la memoria del sistema.

- Aunque se requiere acceso físico a la máquina, los piratas informáticos pueden aprovechar aplicaciones de acceso remoto o malware para comprometer la seguridad.

Una nueva vulnerabilidad ha sido descubierta en el administrador de contraseñas KeePass, poniendo en grave riesgo la seguridad de los usuarios. Este exploit permite a los atacantes robar la contraseña maestra en texto sin formato, directamente desde la memoria de la computadora objetivo. Aunque es un método sorprendentemente simple, las implicaciones son preocupantes.

Explorando la vulnerabilidad de KeePass

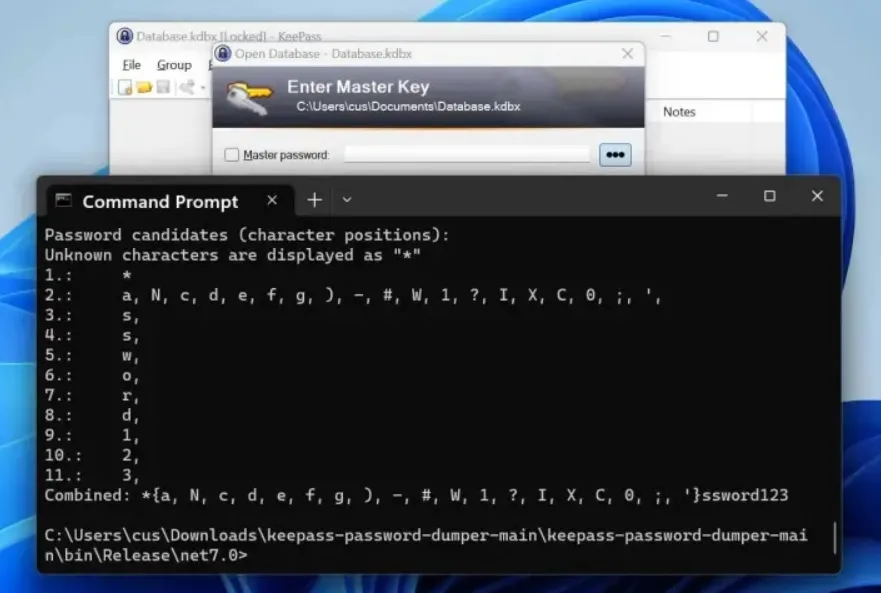

La contraseña maestra en KeePass es la clave para acceder a todos los datos almacenados en la bóveda de contraseñas. La vulnerabilidad, anunciada en Beepingcomputer y encontrada por el investigador de seguridad ‘vdohney’, se basa en la extracción de la contraseña maestra en forma legible y sin cifrar. Incluso si KeePass está bloqueado o cerrado, esta herramienta de prueba de concepto (PoC) desarrollada por el investigador puede extraer la mayoría de los caracteres de la contraseña maestra.

El investigador explica que la contraseña maestra puede extraerse de diversas fuentes en la memoria, como el volcado del proceso, el archivo de intercambio (pagefile.sys), el archivo de hibernación (hiberfil.sys) o el volcado de memoria RAM del sistema.

El exploit se basa en el uso de códigos personalizados en KeePass. Cuando el usuario ingresa la contraseña maestra en el cuadro de texto personalizado llamado SecureTextBoxEx, cada carácter deja una copia remanente en la memoria del sistema. La herramienta PoC explota esta copia remanente para extraer la contraseña.

Hay que destacar que este exploit requiere acceso físico a la máquina objetivo para extraer la contraseña maestra. Sin embargo, esto no siempre es un obstáculo, ya que los piratas informáticos pueden obtener acceso a través de aplicaciones de acceso remoto vulnerables o malware en la computadora comprometida.

Remedios y soluciones

El desarrollador de KeePass está trabajando en una solución para esta vulnerabilidad y se espera que sea lanzada en junio o julio de 2023. Una versión beta de la solución ya está disponible para su descarga desde el sitio web de KeePass. Como medida adicional, se sugiere insertar texto ficticio aleatorio en la memoria de la aplicación para dificultar la extracción de la contraseña.

Esta vulnerabilidad resalta la importancia de la seguridad en los administradores de contraseñas, ya que incluso las aplicaciones aparentemente seguras pueden tener debilidades graves. Para protegerse contra amenazas en línea, se recomienda evitar la descarga de aplicaciones o la apertura de archivos de remitentes desconocidos, mantenerse alejado de sitios web sospechosos y utilizar una aplicación antivirus confiable. Además, es fundamental nunca compartir la contraseña maestra del administrador de contraseñas con nadie.